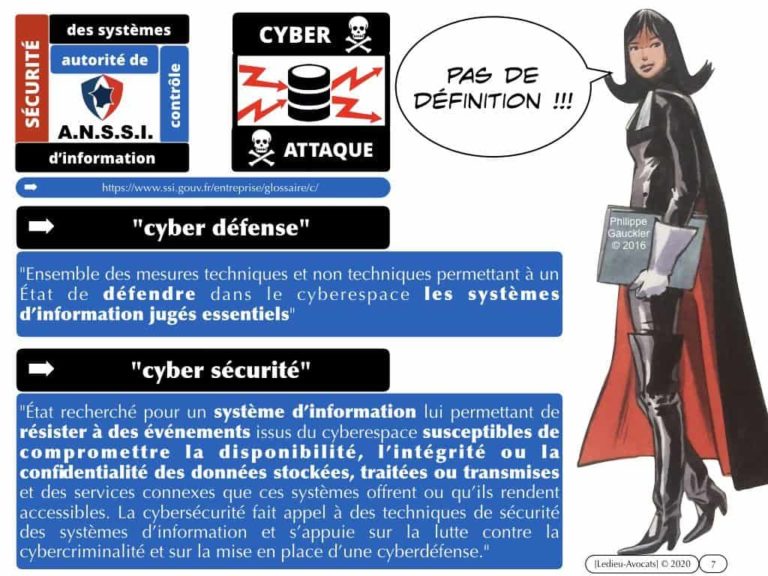

L’attribution des cyber-attaques ???

De quoi parle-t-on ?

[mis à jour le 6 janvier 2020] Voici l’URL de la page web du site NoLimitSecu pour accéder à cet épisode de podcast sur l’attribution (possible ou non) des cyber attaques : https://www.nolimitsecu.fr/attribution/

Que l’on soit un Etat, ou une entreprise, si l’on est attaqué, il peut être utile (voire nécessaire) de savoir « qui » se cache derrière cet acte d’agression dans le cyber espace !

Pour un Etat, l’attribution d’une cyber attaque permettra de prendre (ou pas) d’éventuelles mesures de rétorsion.

[mise à jour du 5 février 2021 : sur ce point, voir l’annonce des mesures de rétorsions des Etats-Unis après la cyber-attaque SolarWinds.

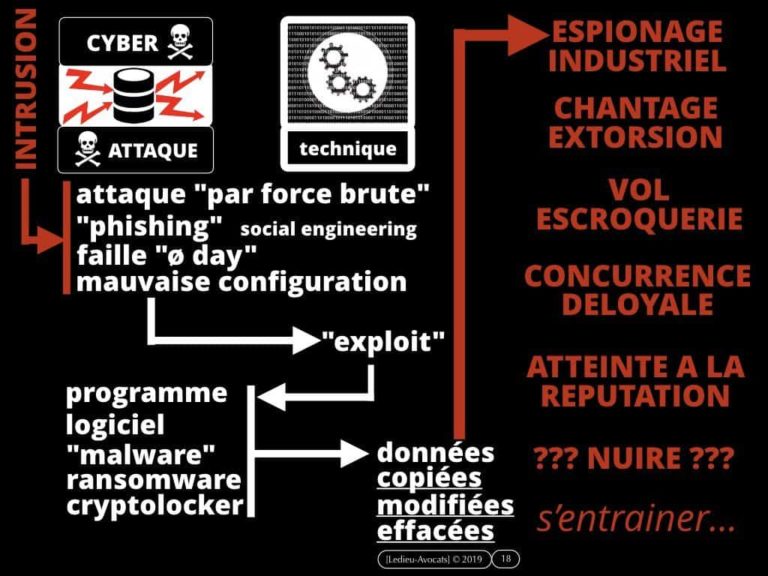

Pour une entreprise, l’attribution d’une cyber attaque devrait permettre (on peut rêver) de lancer des poursuites judiciaires contre l’attaquant, que le « but » de l’attaque (ou Effet Final Recherché en jargon cyber) soit de l’espionnage ou du racket via un ransomware.

Je vous rappelle que les personnes privées ne sont pas en France autorisées à « riposter » à une cyber attaque par une cyber attaque.

Le « hack-back » semble clairement hors-la-loi en France. C’est en tout cas la position officielle de l’ANSSI (allez écouter l’épisode de No Limit Secu sur ce sujet précis).

L’attribution des cyber-attaques ???

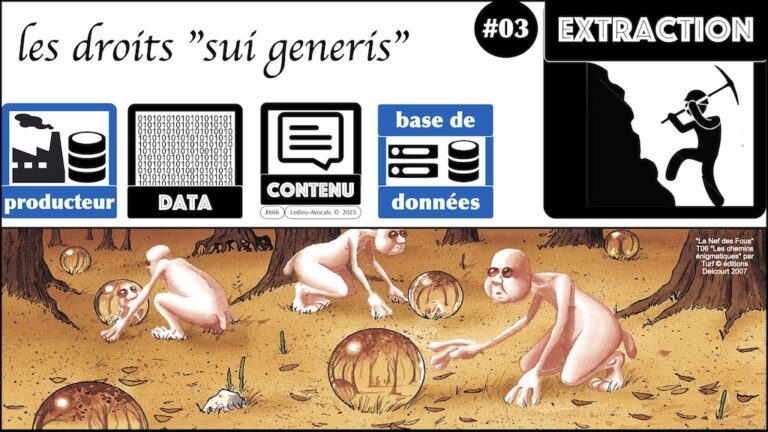

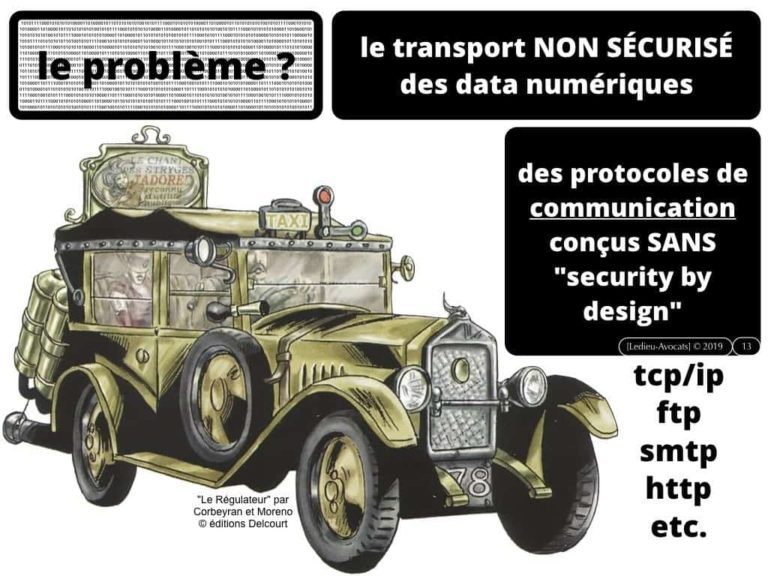

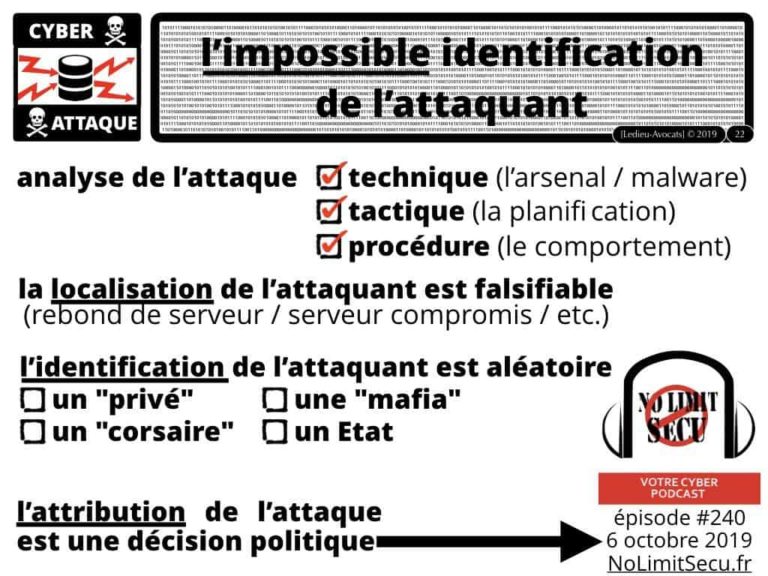

Le problème est à la fois technique et politique.

Il semble (selon ce qu’en disent l’invité et les contributeurs NoLimitSecu) qu’il soit IMPOSSIBLE de déterminer techniquement de manière objective « à qui » attribuer une cyber-attaque.

Hélas, il ne suffit pas d’évoquer le problème du « spoofing » (usurpation de l’adresse IP source) pour comprendre que les attaquants peuvent facilement « tromper » ceux qui investiguent sur l’origine géographique d’une cyber attaque.

Hé oui : un serveur peut avoir fait l’objet d’une compromission préalable et se trouver – malgré lui – au centre des accusations.

Pourtant, ce n’est pas forcément ce serveur (ni son « opérateur ») qui peuvent être tenus pour véritablement auteur (ou responsable) de l’attaque identifiée.

C’est en cela que la technique dite du « rebond » (de serveur en serveur) pose un problème d’attribution sur l’origine réelle de l’attaque…

Et quand bien même « on » serait en mesure d’identifier l’adresse IP source de l’attaque, qui se cache derrière :

- un Etat (comme la Corée du Nord, apparemment très en pointe pour l’utilisation de ransomware…) ?

- un particulier pirate (aux motivations variées) ?

- une personne privée agissant (spontanément ?) pour compte d’un Etat, comme cela semble souvent le cas pour des attaques provenant de Russie ?

- une mafia organisée dans le seul but de rançonner des victimes ?

L’attribution des cyber-attaques ???

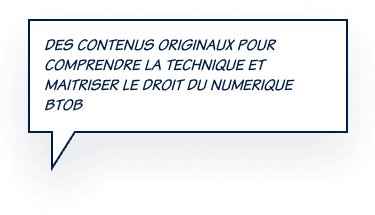

Hors épisode NoLimitSecu, et parce qu’on me demande pas mal d’intervenir sur ce sujet depuis quelques temps, vous trouverez dans le slider ci-dessous quelques éléments de réflexion.

Mais si vous voulez vraiment savoir, il faut aller écouter le podcast, ne serait-ce que pour écouter l’avis éclairé de Ronan Mouchoux, chercheur en threat intelligence, invité de l’épisode.

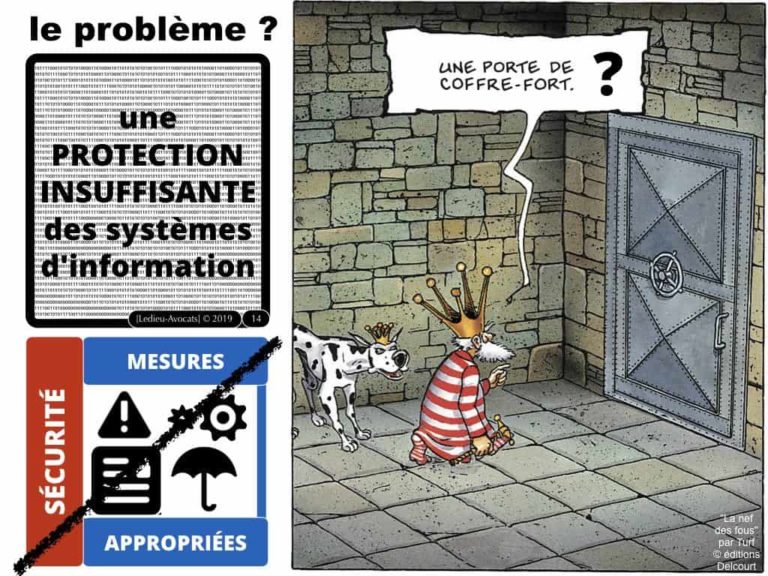

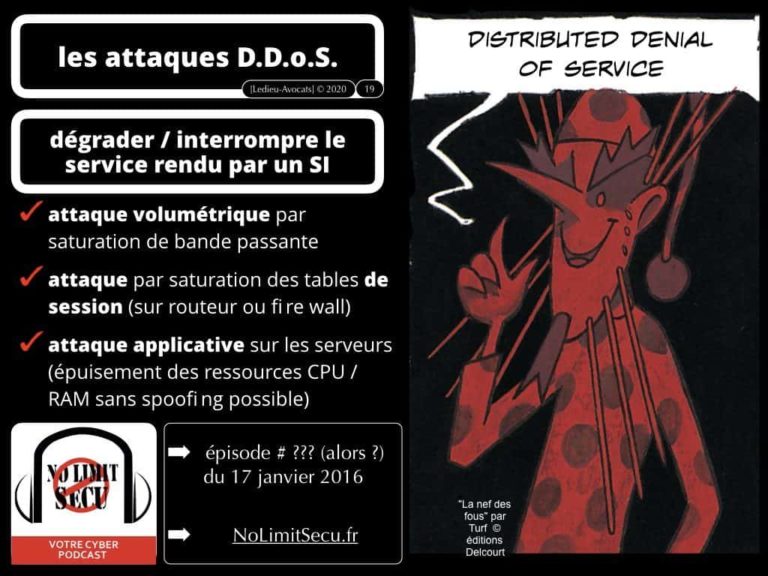

![l'attribution des cyber attaques [podcast NoLimitSecu]](https://ledieu-avocats.fr/wp-content/uploads/2020/10/268-attribution-des-cyber-attaques-PODCAST-cyber-securite-No-Limit-Secu-Constellation©Ledieu-Avocats-19-12-2019.001-1024x768-1-768x576.jpeg)

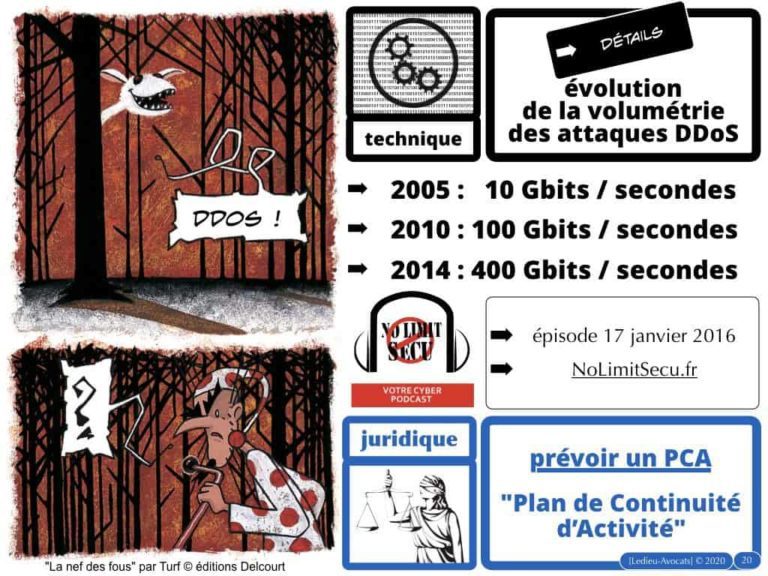

![l'attribution des cyber attaques [podcast NoLimitSecu]](https://ledieu-avocats.fr/wp-content/uploads/2020/10/268-attribution-des-cyber-attaques-PODCAST-cyber-securite-No-Limit-Secu-Constellation©Ledieu-Avocats-19-12-2019.002-1024x768-1-768x576.jpeg)

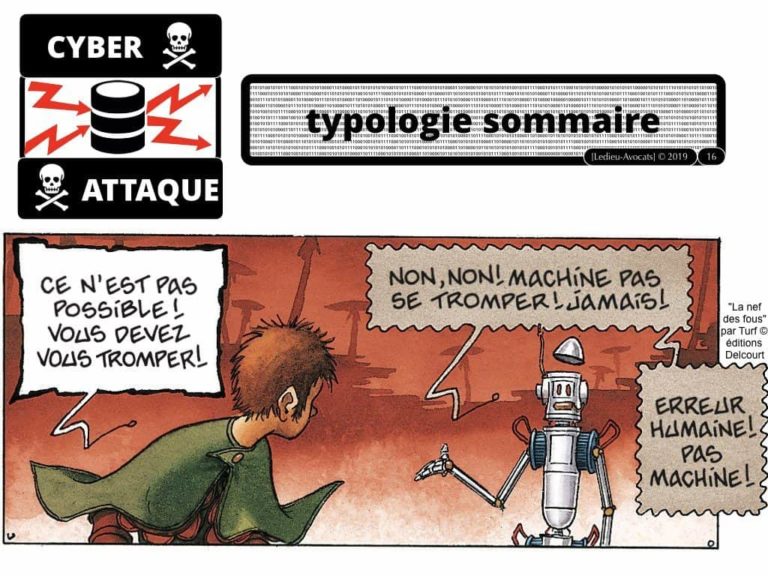

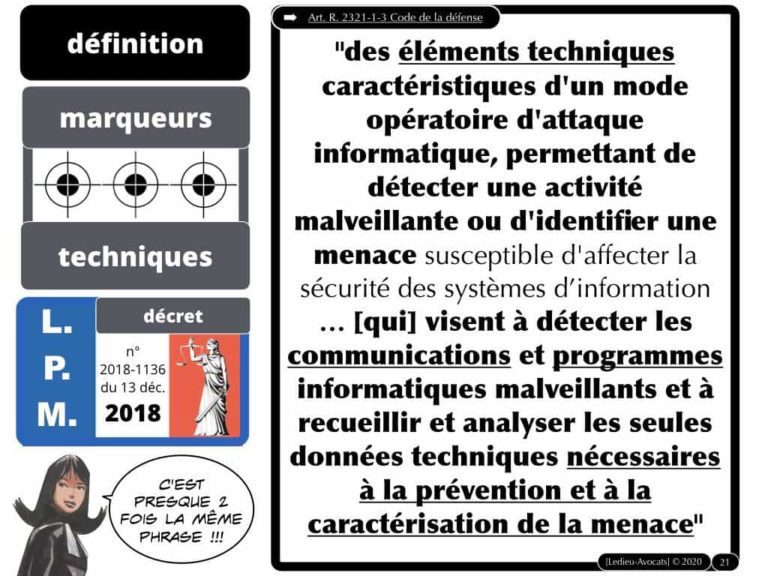

![l'attribution des cyber attaques [podcast NoLimitSecu]](https://ledieu-avocats.fr/wp-content/uploads/2020/10/268-attribution-des-cyber-attaques-PODCAST-cyber-securite-No-Limit-Secu-Constellation©Ledieu-Avocats-19-12-2019.004-1024x768-1-768x576.jpeg)

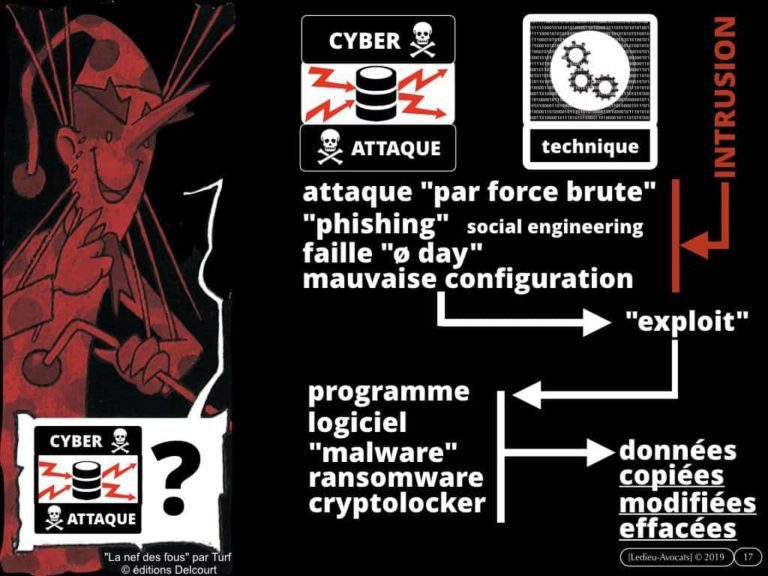

![l'attribution des cyber attaques [podcast NoLimitSecu]](https://ledieu-avocats.fr/wp-content/uploads/2020/10/268-attribution-des-cyber-attaques-PODCAST-cyber-securite-No-Limit-Secu-Constellation©Ledieu-Avocats-19-12-2019.005-1024x768-1-768x576.jpeg)

![l'attribution des cyber attaques [podcast NoLimitSecu]](https://ledieu-avocats.fr/wp-content/uploads/2020/10/268-attribution-des-cyber-attaques-PODCAST-cyber-securite-No-Limit-Secu-Constellation©Ledieu-Avocats-19-12-2019.006-1024x768-1-768x576.jpeg)

![l'attribution des cyber attaques [podcast NoLimitSecu]](https://ledieu-avocats.fr/wp-content/uploads/2020/10/268-attribution-des-cyber-attaques-PODCAST-cyber-securite-No-Limit-Secu-Constellation©Ledieu-Avocats-19-12-2019.008-1024x768-1-768x576.jpeg)

![l'attribution des cyber attaques [podcast NoLimitSecu]](https://ledieu-avocats.fr/wp-content/uploads/2020/10/268-attribution-des-cyber-attaques-PODCAST-cyber-securite-No-Limit-Secu-Constellation©Ledieu-Avocats-19-12-2019.009-1024x768-1-768x576.jpeg)

![#268 L'attribution des cyber attaques [podcast NoLimitSecu]](https://ledieu-avocats.fr/wp-content/uploads/2019/10/technique-et-droit-du-numerique-2019-PREMIERES-DE-COUV-©-Ledieu-Avocats-17-12-2022.177.jpeg)